Was ist ein ISMS? Die Relevanz eines Information Security Management System

Ein Information Security Management System (ISMS) ist der Schlüssel, um die Informationssicherheit in Unternehmen systematisch zu planen, umzusetzen und kontinuierlich zu verbessern. In diesem Artikel erfahren Sie, was ein ISMS genau ist, welche Rolle es für den Schutz sensibler Daten spielt und wie der ISMS-Prozess von der Planung bis zur Umsetzung aussieht.

Zuletzt aktualisiert am: 02. Dezember 2024

Definition: Was ist ein ISMS?

Ein Managementsystem für Informationssicherheit, auch Information Security Management System oder kurz ISMS, beschreibt einen systematischen Ansatz, Informationssicherheit in Organisationen umzusetzen. Ein ISMS umfasst eine breite Palette von Richtlinien, Verfahren und Maßnahmen, um die Informationssicherheitsziele einer Organisation zu gewährleisten.

Standards wie die ISO/IEC 27001 oder der IT-Grundschutz des BSI liefern einen definierten Rahmen, in dem ein ISMS umgesetzt werden kann. Nach diesen Standards kann ein ISMS auch zertifiziert werden. Mehr über die Vorteile und Bedeutung des ISMS für Ihr Unternehmen lesen Sie in unserem Beitrag „Bedeutung, Vorteile und Methoden“.

Was ist Informationssicherheit?

Eine gängige Definition von Informationssicherheit ist das Gewährleisten der drei Schutzziele Vertraulichkeit, Verfügbarkeit und Integrität für alle Informationswerte einer Organisation. Informationswerte beschreiben dabei alles, was für die Organisation schützenswert ist – seien es konkrete Werte wie IT-Systeme oder physische Akten oder abstrakte Werte wie Geschäftsprozesse. Hier kommt dem ISMS eine besondere Bedeutung zu.

Wichtig: Der Begriff der Informationssicherheit ist umfassender als der der IT-Sicherheit: IT-Sicherheit beschränkt sich auf den Schutz der IT einer Organisation. Weitere Informationen dazu finden Sie im Beitrag zu IT-Sicherheit.

Wichtige Aspekte eines ISMS

Die Gewährleistung von Schutzzielen ist zunächst ein eher abstraktes Ziel. Mit Managementsystemen für Informationssicherheit werden konkrete Ergebnisse erzielt, die dazu beitragen, die übergeordneten Ziele der Organisation zu verwirklichen. Der Schutz sensibler Daten steht dabei im Mittelpunkt. Dazu gehört aber auch, Sicherheitsvorfälle wie etwa einen Befall mit Ransomware zu vermeiden.

Da es häufig auch gesetzliche Vorgaben gibt, Informationssicherheit zu gewährleisten, kann ein ISMS auch bei der Einhaltung von Compliance-Anforderungen unterstützen. Zuletzt können ISMS-Prozesse ebenso als Werbemittel genutzt werden: Das Wissen, dass eine Organisation Informationen angemessen schützt, steigert bei Geschäftspartnern und Kunden das Vertrauen in die Organisation. Daher hat das ISMS eine hohe Bedeutung für Geschäftsbeziehungen.

Nicht nur die Ziele, auch die ISMS-Bestandteile können schwer greifbar sein. Ein ISMS besteht aus einer Vielzahl an Komponenten, die miteinander interagieren: Prozessbeschreibungen, Maßnahmen, Verantwortungen, Dokumentation, Risikomanagement, Sicherheitsbewusstsein bei Mitarbeitenden und vor allem aus gelebter Praxis.

ISMS-Bestandteile: Verantwortlichkeiten festlegen

Die Aufteilung von Verantwortlichkeiten innerhalb der Organisation, aber auch die Übernahme von Verantwortung sind ein wichtiger Bestandteil eines ISMS.

Die Verantwortung für das Gewährleisten von Informationssicherheit liegt grundsätzlich bei der Geschäftsleitung. Auch wenn einzelne Aufgaben an andere Personen in der Organisation delegiert werden, verbliebt die Gesamtverantwortung dort. Entsprechend wichtig ist es, dass die Geschäftsleitung sich dieser Verantwortung bewusst ist und entsprechend handelt. Sie muss also genügend Ressourcen für das Information Security Management System bereitstellen und dem Thema ausreichende Priorität einräumen.

Eine schriftliche Übernahme der Verantwortung durch die Geschäftsleitung ist ebenso ein Bestandteil des ISMS. In der Regel geschieht das in der Leitlinie zur Informationssicherheit, in der die Strategie der Organisation zur Gewährleistung der Informationssicherheit beschrieben wird.

Das Festlegen von operativen Verantwortlichkeiten wird häufig ebenfalls in die Leitlinie aufgenommen. Viele operative Verantwortlichkeiten liegen bei der Rolle des Informationssicherheitsbeauftragten (ISB), der für den Aufbau und die Pflege des ISMS sowie für die Koordinierung der Informationssicherheit zuständig ist. Zusätzliche Rollen können mit (Teil‑)Aufgaben betraut werden – oft werden dabei auch alle Mitarbeitenden in die Verantwortung genommen, zur Aufrechterhaltung der Informationssicherheit beizutragen.

Einige Rollen arbeiten aber auch bei der Gestaltung des ISMS aktiv mit. Dazu gehört neben Prozessverantwortlichen und der Personalvertretung auch der Datenschutzbeauftragte. In seinen Tätigkeitsbereich fällt der technische Datenschutz, in der Praxis wird dieser aber eher im Bereich Informationssicherheit umgesetzt. Die Einbindung des Datenschutzbeauftragten in das ISMS ist sinnvoll, um die gesetzlichen Anforderungen zum Schutz personenbezogener Daten zu integrieren. Zusätzlich wird dadurch sichergestellt, dass keine Maßnahmen ergriffen werden, die diesen Schutz gefährden.

ISMS-Prozesse: Von der Planung zur Umsetzung

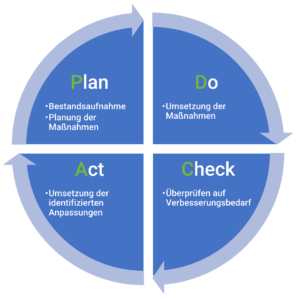

Kern der ISMS-Arbeitsweise ist der PDCA-Zyklus: die Phasen Planung (Plan), Umsetzung (Do), Überprüfen (Check) und Anpassen (Act) werden immer wieder durchlaufen, um einen kontinuierlichen Verbesserungsprozess zu etablieren. Dadurch ist eine stetige Anpassung an die sich verändernde Bedrohungslage und den Stand der Technik gegeben. Betrachten wir im Folgenden die einzelnen Prozessschritte im Detail und beleuchten das ISMS anhand eines Beispiels.

Bestandsaufnahme

Nachdem Rahmenbedingungen wie Verantwortlichkeiten festgelegt wurden, beginnt der eigentliche ISMS-Prozess. Hierzu wird zunächst der Geltungsbereich, auch Scope genannt, festgelegt. Nur Informationswerte innerhalb des Geltungsbereichs werden im ISMS betrachtet. Daher ist es wichtig, den Geltungsbereich sinnvoll zu wählen – etwa die gesamte Organisation oder einen ausgewählten Standort.

Innerhalb dieses Geltungsbereichs wird eine Bestandsaufnahme durchgeführt: Alle Informationswerte müssen erfasst werden. Hintergrund ist, dass eine sinnvolle Planung der Sicherheitsmaßnahmen nur durchgeführt werden kann, wenn auch bekannt ist, was alles geschützt werden muss.

Beispiel: Ein mittelständisches IT-Unternehmen mit zwei Standorten möchte ein ISMS einführen. An einem der Standorte befinden sich die Verwaltung und die Softwareentwicklung, am anderen das Rechenzentrum. Da das Unternehmen das ISMS vorrangig für das Rechenzentrum etablieren möchte, wird der Geltungsbereich auf den zweiten Standort eingeschränkt. Dort werden nun systematisch alle Informationswerte erfasst und dokumentiert: Die dort ablaufenden Geschäftsprozesse, Anwendungen, IT-Systeme, ein Netzplan sowie die physischen Räume und Gebäude.

Identifikation und Bewertung von Risiken

Nachdem erfasst wurde, welche Informationswerte für das ISMS relevant sind, geht es darum, passende Maßnahmen zu identifizieren, um die Informationswerte angemessen zu schützen. Dafür wird für die Assets eine Risikobetrachtung durchgeführt.

Hierzu wird ein Katalog an möglichen Gefährdungen erstellt. Anschließend wird für alle Assets überprüft, ob die Gefährdung zutreffend ist. Wenn eine Gefährdung für ein Asset relevant ist, wird das konkrete Risiko dafür ermittelt.

Das mittelständische IT-Unternehmen aus dem Beispiel stellt im Rahmen der Risikoidentifikation fest, dass die Server im Rechenzentrum nicht ausreichend vor Schadsoftware geschützt sind. Dadurch ist die Eintrittswahrscheinlichkeit für einen Befall mit Schadsoftware erhöht. Durch den daraus entstehenden Betriebsausfall und die folgenden finanziellen Schäden wird das Risiko als „hoch“ bewertet.

Erstellung von Policies und Verfahren

Auf Basis der Risikobeurteilung im vorherigen Schritt werden Maßnahmen abgeleitet, um die Risiken abzumildern oder zu vermeiden. Diese Maßnahmen können sowohl technischer als auch organisatorischer Natur sein. Organisatorische Maßnahmen werden häufig in Form von Policies bzw. Richtlinien festgehalten. Technische Maßnahmen werden direkt in Angriff genommen. In beiden Fällen ist aber eine saubere Dokumentation wichtig.

Unser mittelständisches IT-Unternehmen plant für die Behandlung des Risikos durch Schadsoftware vor allem technische Maßnahmen ein: Es soll auf allen Servern eine Anti-Malware-Lösung installiert werden. Das Netzwerk soll segmentiert werden, um die Ausbreitung von Schadsoftware zu erschweren. Zuletzt sollen mögliche Verbindungen zu Kontrollservern mithilfe von Firewalls verhindert werden.

Implementierung der Maßnahmen

Vor der eigentlichen Implementierung der Maßnahmen bietet sich deren Priorisierung an. In der Regel sind nicht die Ressourcen vorhanden, um alle Maßnahmen gleichzeitig umsetzen zu können. Daher sollte eine Priorisierung anhand der jeweiligen Kosten und des Nutzens der Maßnahmen durchgeführt werden.

Im Beispiel beschließt das mittelständische IT-Unternehmen, zunächst die Anti-Malware-Lösung zu beschaffen und die Firewalls zu konfigurieren. Die Netzwerksegmentierung soll aufgrund des hohen Aufwands zu einem späteren Zeitpunkt als eigenes Projekt durchgeführt werden.

Monitoring

Ergriffene Maßnahmen sollten kontinuierlich auf ihre Wirksamkeit hin überprüft werden, zum Beispiel über die Erhebung und Auswertung geeigneter Kennzahlen. Aber auch das Netzwerk der Organisation sollte auf Angriffe untersucht werden. Hierfür gibt es entsprechende technische Monitoring-Lösungen, die verschiedenste Informationen erheben und auswerten.

Das mittelständische IT-Unternehmen aus dem Beispiel könnte sich für das Rechenzentrum etwa für eine umfängliche SIEM-Lösung entscheiden. In einem SIEM (Security Information und Event Management) werden die Protokolldaten aller angeschlossenen Systeme in Echtzeit gesammelt und ausgewertet, um verdächtige Aktivitäten zu erkennen.

Training der Mitarbeitenden

Neben all den technischen Maßnahmen darf auch die Awareness der Mitarbeitenden nicht außer Acht gelassen werden. Durch regelmäßige Schulungen und Sensibilisierungsmaßnahmen wird ein ausreichendes Sicherheitsbewusstsein bei den Mitarbeitenden sichergestellt. Die organisationsinternen Regelungen und die Erkennung von Phishing sind dabei typische Themen, die behandelt werden sollten.

Unser Beispielunternehmen entscheidet sich für die Mitarbeitenden im Rechenzentrum für ein E‑Learning-System. Alle drei Monate sollen alle Mitarbeitenden eine neue, 5-minütige Einheit bearbeiten, in der sie sich mit den organisatorischen Regelungen und der Erkennung von Phishing befassen. Dadurch werden die Inhalte das ganze Jahr über bewusst gehalten.

ISMS: Der Weg zur sicheren Informationsverarbeitung

Informationssicherheitsmanagement ist ein komplexes Thema. Mithilfe eines ISMS können sich Organisationen dem Thema auf eine strukturierte Art nähern und auf vorhandene Empfehlungen, Best Practices und vorgegebene Abläufe zurückgreifen. Über den kontinuierlichen Verbesserungsprozess wird sichergestellt, dass die Maßnahmen regelmäßig an die sich verändernde Technik und Bedrohungslandschaft angepasst werden. In unserem Webinar lernen Sie mehr über die Bedeutung des ISMS, die Vorteile und Methoden zur Umsetzung, und ob eine ISMS-Zertifizierung für Sie geeignet ist.